,如果您能提供完整的脚本代码或描述其功能,我将很乐意为您生成一段100-200字的精确摘要。

当数字卡密在加密铠甲中低语

我的手指在键盘上游移,屏幕幽幽地泛着蓝光,凌晨三点,我又一次接到了那个电话——客户的卡密文件被拖库,三万张充值卡一夜之间成了黑客的盛宴,电话那头的声音疲惫而绝望:“我以为只是个小网站,谁会盯上我呢?”这已不是第一次,也不会是最后一次,在数字交易的地下河流里,发卡网的卡密如同赤裸的黄金,诱惑着每一个暗影中的掠夺者。

我见过太多人把卡密文件随意地丢在未加密的文件夹里,像把家门钥匙挂在门外,他们总以为自己的小鱼塘引不来鲨鱼,却不知网络的深海中,嗅探的鲨群永不入睡,而另一些人,则走向另一个极端——将卡密锁进层层加密的保险箱,却把钥匙随手放在门口的地毯下,这种安全感的幻觉,比毫无防护更加危险。

卡密世界充满讽刺的双面镜,它们是冰冷的数字串——随机生成的字符,毫无生命力;每一条卡密都承载着真实的价值、期待与信任,我曾见过一个游戏点卡卖家,他的Excel表格里躺着五千组卡密,那是他半年的积蓄,却只用一个简单的密码保护着,某大型平台的运维工程师向我展示了他的加密流程——七重关卡,环环相扣,最后却因为一个配置文件泄露而全线崩溃。

这种反差令人窒息:我们精心打造的钢铁堡垒,往往毁于一扇忘记关闭的后门。

让我们谈谈实用主义下的加密艺术,告别那些自欺欺人的“加密”——ZIP密码、基础Office加密,这些在专业工具面前薄如蝉翼,真正的保护始于对威胁的清醒认知。

第一层护甲:算法选择 AES-256应当成为你的基础选择,它如同数字世界的钢铁长城,但记住,算法本身只是工具,关键在于密钥管理,我见过有人使用世界上最坚固的算法,却把密钥写在脚本的注释里——这好比买了最贵的保险箱,却把密码贴在箱门上。

更为精妙的是结合使用非对称加密,想象这样一幅图景:每个卡密使用随机生成的AES密钥加密,而这些密钥本身又被RSA公钥加密,只有持有私钥的你才能打开这座迷宫,这种双重锁链,让即使获取了文件的黑客也面对又一道无法逾越的高墙。

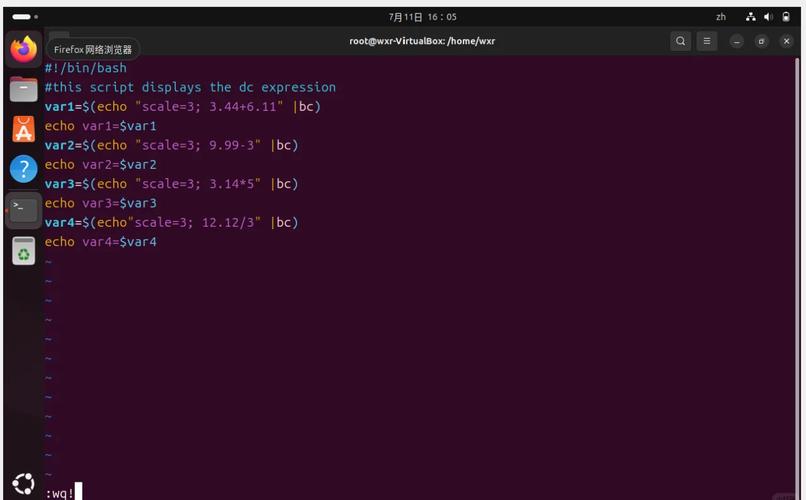

第二层结界:批量处理智慧 面对数千条卡密,手动加密无疑是现代苦行,Python、Go,或者简单的Shell脚本,都能成为你的自动化工匠,这里有一个诗意的方式——将加密过程编织进你的发卡系统血脉中,而非事后贴上的膏药。

我偏爱的一种方法是使用GPG结合脚本:

gpg --batch --yes --encrypt --recipient $YOUR_KEY_ID $file rm -f $file # 安全删除原文件 done

这段简单的代码背后,是“加密即销毁”的哲学——原文件不在世界上留下任何痕迹,就像它从未以明文形式存在过。

第三重境界:密钥的生命周期管理 最坚固的堡垒往往从内部攻破,你的加密密钥不应该硬编码在任何脚本或配置文件中,环境变量、硬件安全模块、密钥管理服务——这些才是它们的归处。

我设计过一套系统,每天自动轮换加密密钥,即使某个密钥泄露,也只会影响当天的数据,这种“不信任任何时刻的自己”的偏执,才是数字安全真正的精髓。

最后的仪式:验证与备份 加密完成后,请务必验证!我经历过太多次“以为已经加密”的悲剧,设置自动解密测试,确保你的流程没有死角,加密文件的备份同样重要——但备份文件需要与原文件同等级别的保护,否则你的备份系统会成为最诱人的攻击面。

更深层的智慧在于:真正的安全不是增加障碍,而是构建流程,一个优雅的加密系统应该如同呼吸般自然——不引人注目,却从不间断。

我逐渐明白,我们加密的不仅是那些数字和字母的组合,我们加密的是深夜加班时屏幕的微光,是创业者最初的梦想,是用户点击“购买”时那毫秒间的信任,每一条被妥善保护的卡密,都是对数字世界野蛮荒原的一种文明抵抗。

在这个复制成本为零的时代,加密成为了最后的所有权证明,当你把卡密锁进数学的牢笼,你不仅在保护财产,更在捍卫一种秩序——在这个秩序中,价值不会凭空消失,承诺不会轻易破碎。

凌晨的键盘声里,我保存了最后一个加密完成的卡密文件,屏幕上不再是赤裸的文本,而是密文的艺术——那些看似随机的字符,却在某种只有我知道的秩序中排列着,它们像是被施了魔法的卷轴,静静地等待着正确的咒语。

也许有一天,所有的数字交易都会内置这样的保护,我们的深夜紧急电话会成为历史,但在此之前,这套加密的技艺——偏执而优雅,复杂而必要——仍是我们手中最亮的火炬,照亮价值在数字黑暗中穿行的道路。

在这条路上,我们都是守夜人,用密码学编织着最坚韧的铠甲,让每一个卡密都能安全抵达它承诺的彼岸。

本文链接:https://www.ldxp.top/news/4922.html